In acest articol continuam discutia de data trecuta despre VPN si vom merge spre a intelege ce este IPSec si cum functioneaza acest framework.

Ce este IPSec ?

IPSec (sau Internet Protocol Security) este un framework care ajuta la protejarea (datelor) informatilor care circula prin Internet.

IPSec face asta posibil prin cele 4 elemente cheie care il compun:

- Criptarea (Confidentialitatea)

- Integritatea

- Autentificarea

- Anti-replay

Dupa cum am spus si mai devreme, IPSec este un framework. Poate te intrebi ce inseamna asta ? Ei bine un framework reprezinta o structura a unei aplicatii (IPSec) care accepta adaugari, modificari de protocoale noi.

Indiferent ca vorbim de criptarea datelor sau de stabilirea integritatii acestora, in cazul in care tu si eu venim cu un protocol nou (care cripteaza sau face unul dintre procedeele mentionate mai sus) atunci il vom putea integra in IPSec pentru a-l folosi la securizarea aplicatiilor noastre (sau a tunelelor VPN).

Iar acum iti voi da cateva exemple de protocoale (incluse in IPSec) care ajuta la criptarea datelor dintr-un VPN:

- In cazul criptarii avem urmatoarele protocoale:

- DES, 3DES

- AES, BlowFish, RC4

- In cazul stabilirii integritatii datelor protocoalele sunt:

- MD5, SHA1

- SHA2, SHA3

- Iar in cazul autentificarii, avem 2 metode principale:

- User si parola

- Certificate digitale

Al 4-lea element (Anti-replay) se refera la faptul ca, destinatarul (dintr-o conexiune bazata pe IPSec) poate detecta campurile de date care au fost trimise intr-o prima faza. Acest mecanism de aparare asigura ca sursa mesajului nu retrimite datele in scop malitios, astfel incercandu-se oarecum negarea faptului ca au fost trimise in prima instanta.

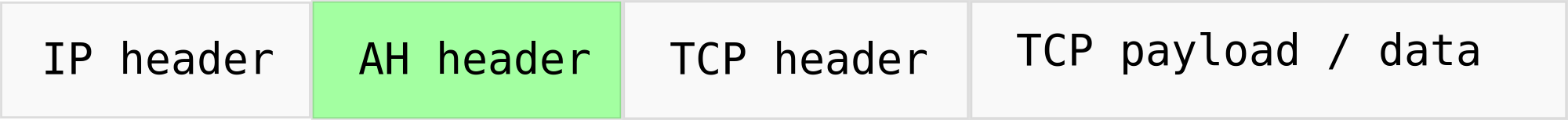

Pe langa toate acestea IPSec-ul are la baza 2 headere importante care encapsuleaza pachetul standard IP:

- AH – Authentication Header (care doar stabileste integritatea si autentifica traficul. NU il cripteaza)

- ESP – Encapsulating Security Payload – asigura toate cele 4 elemente mentionate mai sus

In figura 1 de mai jos poti vedea cum arata un header AH, rolul sau principal fiind sa autentifice pachetul. Acesta contine datele necesare autentificarii fiecarui pachet in parte, respectiv asigurarea integritatii acestora.

In figura 2 poti vedea cum headerul ESP encapsuleaza intregul pachet si il cripteaza (toate datele de la nivelul 3 in sus – pana la nivelul 7, inclusiv).

Astfel, criptandu-se intregul header, IPSec (in cazul acest ESP-ul) adauga un nou camp IP (adica schimba adresa IP actuala cu una falsa) astfel incat sa ascunda sursa, respectiv destinatia. Poate te intrebi de ce sa intampla asta ? Pentru ca astfel cele 2 (sursa si destinatia) vor fi anonime.

Dupa cum am vorbit si in articolul despre VPN, acest tip de tunele sunt de 2 feluri:

- IPSec

- SSL

In momentul in care noi ne conectam (fie de pe telefon, fie de pe laptop) la un VPN, conexiunea va fi de tipul SSL VPN. Daca dorim sa conectam 2 retele intre ele, vom forma un tunel VPN de tipul IPSec intre aceste 2 Routere si astfel toate echipamentele din cele 2 retele vor putea comunica intre ele (peste Internet – similar cu topologia din figura 3 de mai jos).

Vrei sa inveti mai multe despre Securitate Cibernetica si Hacking ?

Iti multumesc pentru interesul si atentia acordata acestui articol despre ce este IPSec si cum ne securizeaza datele dintr-un tunel VPN. Daca esti interesat sa inveti mai multe despre Securitate Cibernetica, atunci te invit sa apesi pe acest link. CLICK AICI.

Iti doresc mult spor in ceea ce faci,

Ramon (cel care te sustine in procesul tau de crestere)