In acest articol incepem discutia despre ACL (Access Control List). Vom afla ce sunt acestea, cum functioneaza si de ce avem nevoie de ele intr-o retea. Hai sa incepem !

Continutul articolului

Informatii despre ACL 😎

Un ACL (Access Control List) reprezinta un set de reguli cu scopul de a bloca sau permite accesul dintr-o retea la o anumita resursa. Aceste reguli sunt setate pe Routere sau pe Firewall-uri.

“ACL-urile stau la baza conceptului de securitate (limitare a accesului) intr-o sau dintr-o retea (ex: Din Internet in reteaua Interna – LAN sau invers).”

Gandeste-te la acest concept, ca la un Bodyguard care sta la intrarea unui club in care se organizeaza o petrecere privata. Acesta va avea o lista cu toti invitatii la acea petrecere. Pe masura ce oamenii incearca sa intre in locatie, bodyguard-ul il va verifica pe fiecare in parte; se va uita pe lista (ACL) si va decide pentru fiecare persoana daca are voie in club sau nu. Practic daca te afli pe lista vei fi lasat sa intrii (permit) la petrecere, iar daca nu apari nu vei avea acces (deny) inauntru.

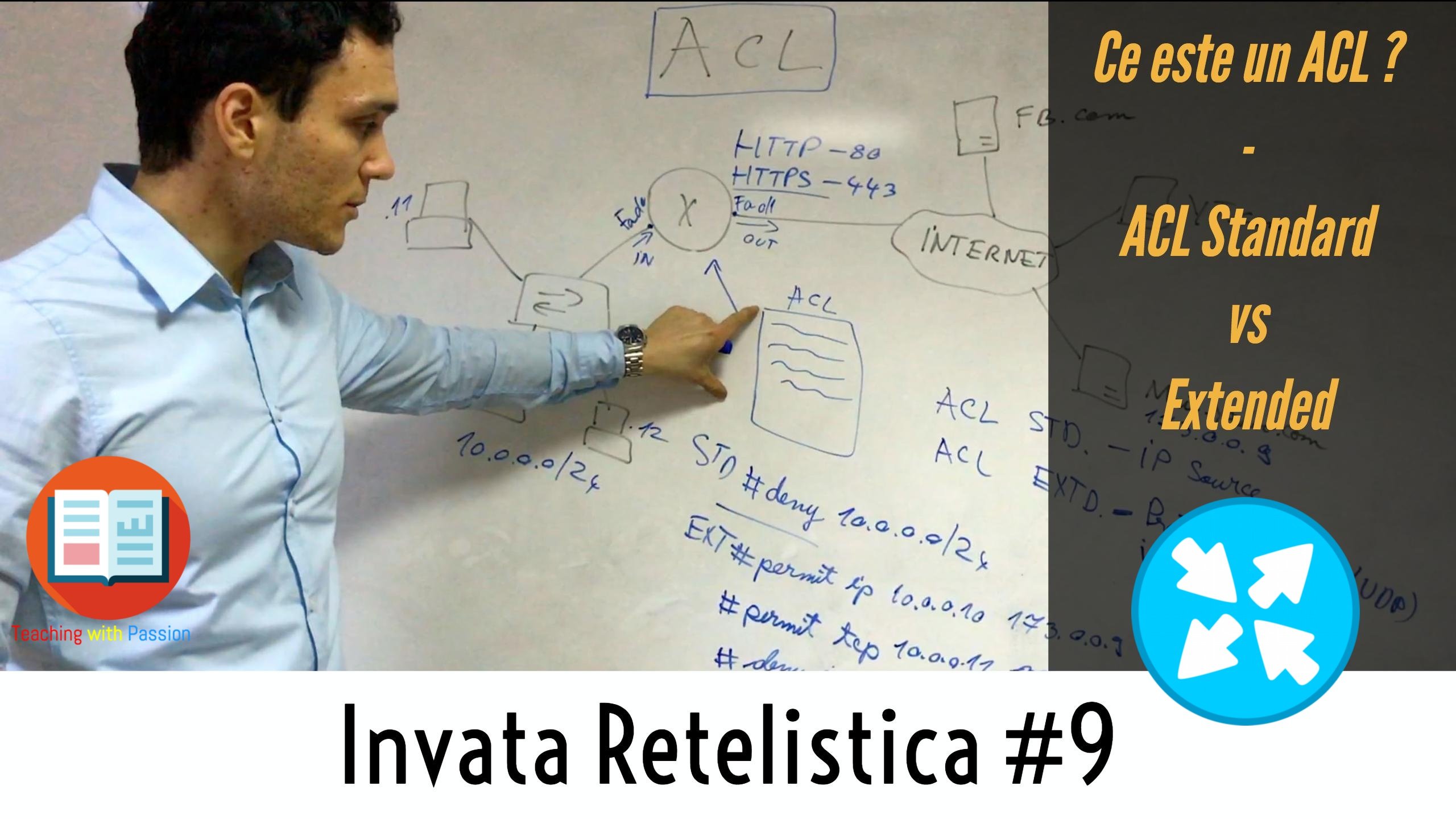

Urmareste tutorialul de mai jos pentru a afla mai multe despre ACL-uri:

Pentru inceput trebuie sa cream aceste reguli si sa le includem in ACL. Dupa cum vom vedea mai jos, aceste reguli pot varia: de la permiterea unei retele intregi sa acceseze o alta retea, la permiterea sau respingerea accesului a unui singur PC la un server pe un anumit port (ex: SSH – 22, Web – 80).

Dupa ce cream o astfel de lista de acces si adaugam reguli de permit sau deny, trebuie sa o punem in functie. Mai exact, trebuie sa alegem o interfata a Router-ului (sau a unui Firewall) pe care dorim sa o setam si directia (IN/OUT) in care vrem sa facem aceasta filtrare.

Exista 2 tipuri principale de ACL-uri:

- ACL Standard

- ACL Extended

1) ACL Standard

Scopul ACL-urilor de tip Standard este sa faca filtrarea traficului dupa IP-ul sursa !

Cel mai usor mod de a intelege este printr-un exemplu clar:

Sa spunem ca (din motive de securitate) PC-ului din reteaua A, cu IP-ul 10.0.0.8, nu ii vom da voie sa acceseze server-ul din reteaua S. Astfel tot ce trebuie sa facem este sa cream o lista de acces in care sa specificam acest lucru. Regulile acestei liste vor arata astfel:

#deny 10.0.0.8

#permit any

Aceasta regula va fi setata pe R2, pe interfata cea mai apropiata de server (in cazul acesta, cea direct conectata la server) in directia OUT. Am adaugat cea de a 2-a linie (permit any) deoarece, by default, la finalul fiecarui ACL apare o regula „implicita de deny” (#deny any). Noi dorim sa oprim traficul de la PC la server si sa permitem in rest orice alt tip de trafic.

Urmareste tutorialul de mai jos pentru a vedea cum poti sa configurezi un ACL standard:

2) ACL Extended

Scopul ACL-urilor de tip Extended este sa faca filtrarea traficului dupa:

- IP Sursa

- IP Destinatie

- Port Sursa

- Port Destinatie

- Protocol (IP, TCP, UDP etc.)

Astfel, acest tip de liste ne ofera o flexibilitate mult mai mare cand vine vorba de control. Putem controla orice flux de trafic indiferent de sursa, destinatie si aplicatie folosita.

Urmareste tutorialul de mai jos pentru a afla mai multe despre ACL-urile Extended:

Sintaxa pentru ACL-urile Standard:

#ip access-list standard NUME #permit ip_sursa wildcard_mask

Sintaxa pentru ACL-urile Extended:

#ip access-list extended NUME #permit protocol ip_sursa wildcard_mask port_sursa ip_destinatie wildcard_mask port_destinatie

Setarea ACL-urilor pe Interfete

Cisco ne recomanda urmatoarele:

- ACL standard se configureaza cat mai aproape de destinatie

- ACL extended se configureaza cat mai aproape de sursa

#interface Gig 0/1 #ip access-group NUME_ACL [in/out]

Hai sa punem in Practica 🙂

Cand vine vorba de configurarea ACL-urilor trebuie sa cream urmatoarele:

- Lista impreuna cu regulile de permit/deny in functie de nevoi

- Interfata pe care dorim sa aplicam aceste reguli

- Directia traficului (IN/OUT) de pe interfata

Dupa cum poti sa vezi si in imaginea de mai sus, traficul trimis din reteaua Switch-ului va INTRA (IN) pe interfata Router-ului si va IESII (OUT) pe interfata conectata la Server. Exact opusul se intampla atunci cand server-ul raspunde celui care l-a contactat.

Scenariu #1: Sa presupunem ca dorim sa oprim PC-ul (10.0.0.8) din retea A de a trimite orice tip de trafic catre Server. In cazul acesta avem nevoie de o regula care filtreaza dupa IP-ul sursa (ACL Standard).

Regulile vor arata astfel:

Cum verificam setarile ? In primul rand vom genera trafic ICMP (ping) de la PC1 catre server (192.168. si dupa cum putem vedea in figura de mai jos, acesta nu merge.

Iata si dovada ca R2 a blocat traficul. Rezultatul comenzii #show access-list ne indica faptul ca avem 8 matches pe regula de deny pentru PC !

Scenariu #2: Sa presupunem ca dorim sa oprim orice tip de trafic Web (HTTP – 80 – si HTTPS – 443 ) din reteaua PC-ului catre Internet. In cazul acesta avem nevoie de o regula mai specifica (de un ACL Extended). Regulile vor arata astfel:

#deny tcp host 10.0.0.8 any eq 80 #deny tcp host 10.0.0.8 any eq 443 #permit ip any any

Astfel, primele 2 reguli vor bloca traficul Web (port-urile 80 si 443) pentru PC catre any (orice destinatie), iar ultima regula va permite orice alt tip de trafic de la orice sursa la orice destinatie.

Aceasta regula va fi setata cat mai aproape de sursa (pe R1 interfata legata la PC) in directia IN. Acum vom genera trafic web (din consola PC-ului catre Server – 192.168.10.10):

La fel ca mai sus, in imaginea de jos sa vezi ca traficul web a fost blocat (6 matches) prima linie din lista:

Alte exemple (ACL Standard):

- #deny 192.168.99.0 0.0.0.255 //va permite tot range-ul /24

- #permit 85.1.245.5 0.0.0.0 //va permite doar acest IP

- #deny 172.16.0.0 0.0.127.255 //va permite reteaua 172.16.0.0/17

Alte exemple (ACL Extended):

- #permit ip 172.30.0.0 0.0.0.255 any //permite traficul de la sursa 172.30.0/24 catre orice destinatie

- #permit tcp host 10.45.21.5 eq 22 any //permite orice trafic SSH de return de la 10.45.21.5

- #deny udp 172.16.0.0 0.0.0.255 85.98.2.0 0.0.254.255 eq 53

//blocheaza traficul DNS (port 53 UDP) de la reteaua 172.16.0.0/24 la 85.98.2.0/23

Urmareste cel mai bun tutorial PRACTIC in GNS3 de pana acum, pentru a vedea cum blochez cu adevarat traficul pe un PC cu Windows 7 catre un server Web (pe Ubuntu Linux).

Te Felicit si iti Multumesc 🙂

Te Felicit pentru ca ai ales sa inveti mai multe si sa devi mai bun si iti multumesc pentru atentia acordata.

In acest tutorial am aflat ce este o retea , care sunt componentele ei (Router, Switch), ce este o adresa IP si cum putem configura aceste echipamente (CLI sau GUI). Da un SHARE acestui articol si ABONEAZA-TE la canalul de YouTube pentru a fi la curent cu ultimele tutoriale! De asemenea, spune-mi ce parere ai despre toate aceste concepte. Lasa un comentariu in sectiunea de mai jos. Conecteaza-te cu mine pe LinkedIn !

Daca esti interesat sa inveti mai multe despre Retele de Calculatoare, atunci iti recomand cartea mea “Introducere in Retele de Calculatoare”, care este #1 Best-Seller pe Amazon. Notiunile explicate in aceasta carte te vor ajuta extrem de mult sa intelegi atat elementele teoretice cat si cele practice care au de a face cu retelele de calculatoare, internetul si cu configurarea echipamentelor Cisco.

Click AICI pentru a afla mai multe.